发布日期:2017-05-15

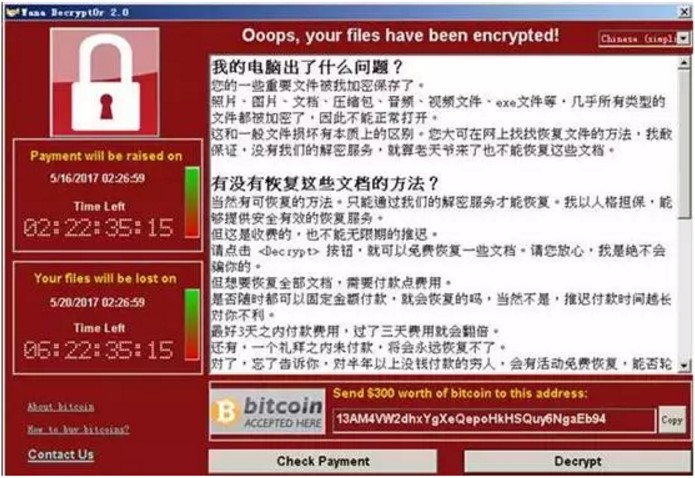

近日,一种名为“WannaCry”的勒索软件病毒正在全球大范围蔓延,截至目前,该病毒已经席卷包括中国、美国、俄罗斯及欧洲在内的100多个国家。我国部分高校内网、大型企业内网和政府机构专网遭受攻击。

该勒索软件基于445端口[1]的SMB[2]漏洞进行传播,攻击者利用该漏洞,通过445端口发送精心构造的网络数据报文实现远程代码执行。该勒索软件具有自我复制、主动传播的特性,当勒索软件感染系统后,会采用高强度加密算法加密系统中的照片、图片、文档、压缩包、音频、视频、可执行文件等类型的文件,并弹出勒索对话框。

[1]445端口:文件共享端口。

[2]SMB:Server Message Block,服务器一种通信协议。

在免疫前,最好先断开网络,降低传染风险。

(一)关闭端口

关闭139、445端口

可采取以下两种方式关闭端口:

1. 使用免疫工具关闭端口

部分安全公司提供了免疫工具,可下载并运行,进行安全免疫。部分工具下载地址:

安天免疫工具:

http://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip

360免疫工具:

http://b.360.cn/other/onionwormimmune

瑞星免疫工具:

http://download.rising.net.cn/zsgj/EternalBluemianyi.exe

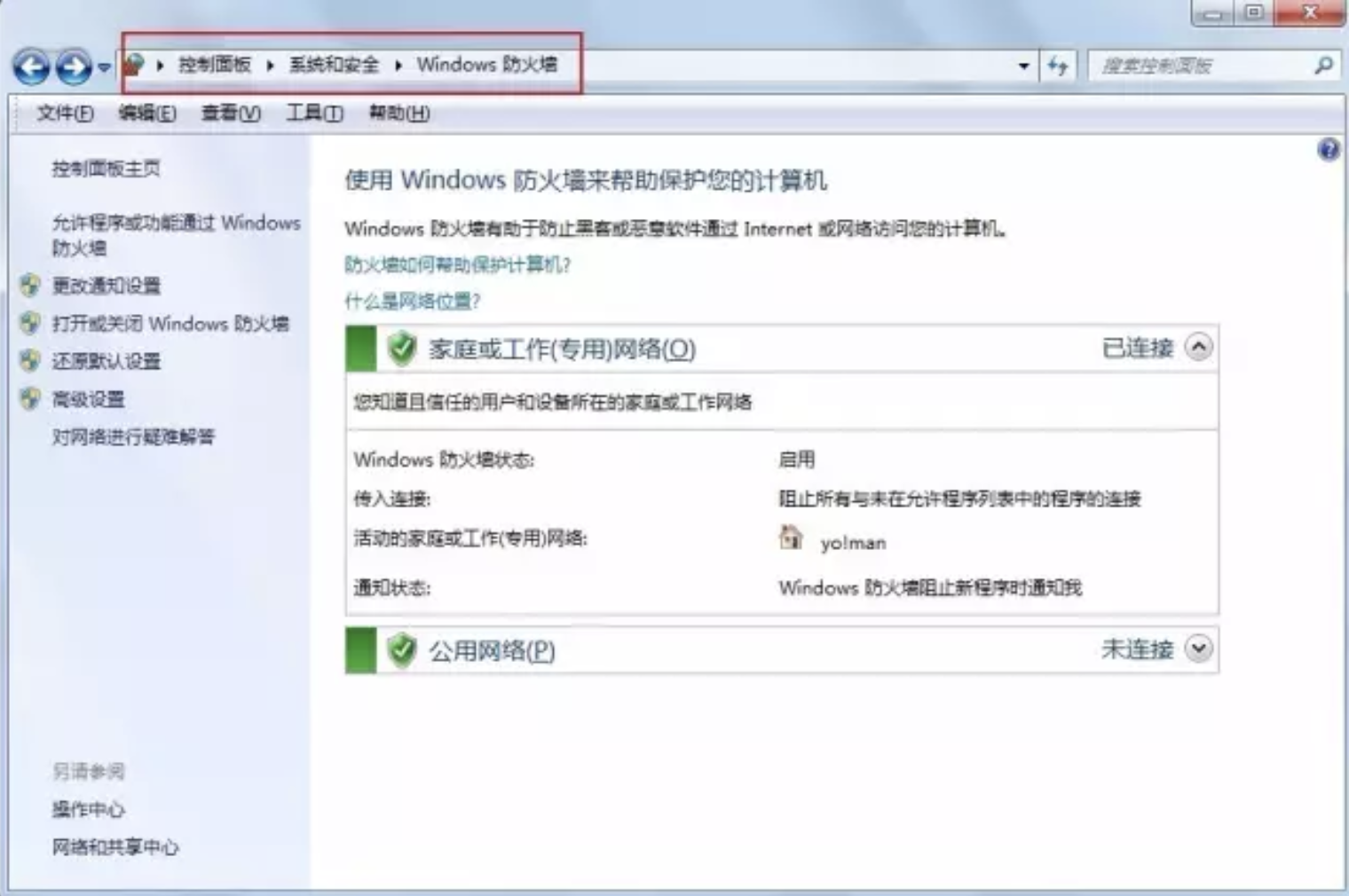

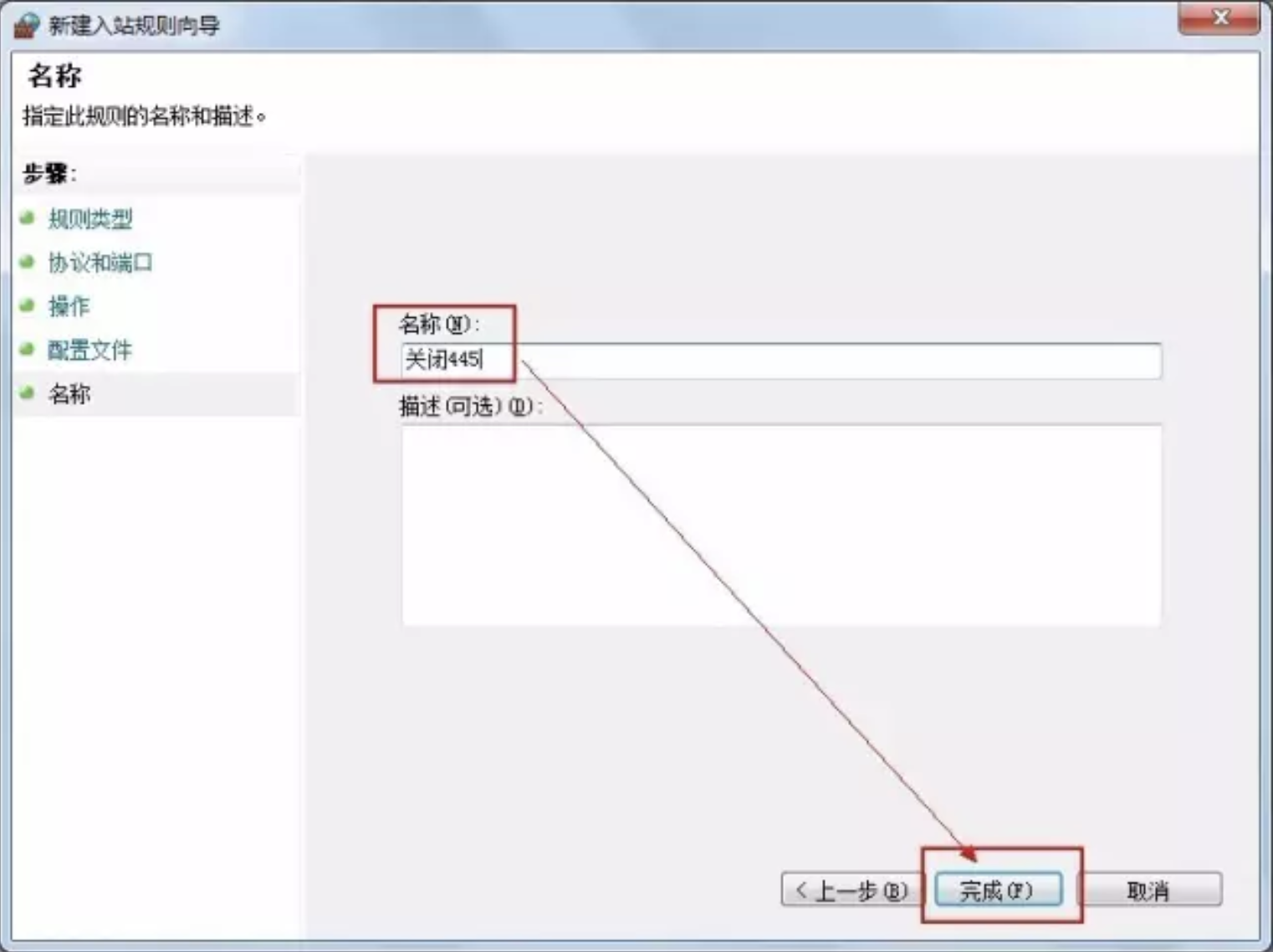

打开控制面板中的windows防火墙页面

打开防火墙

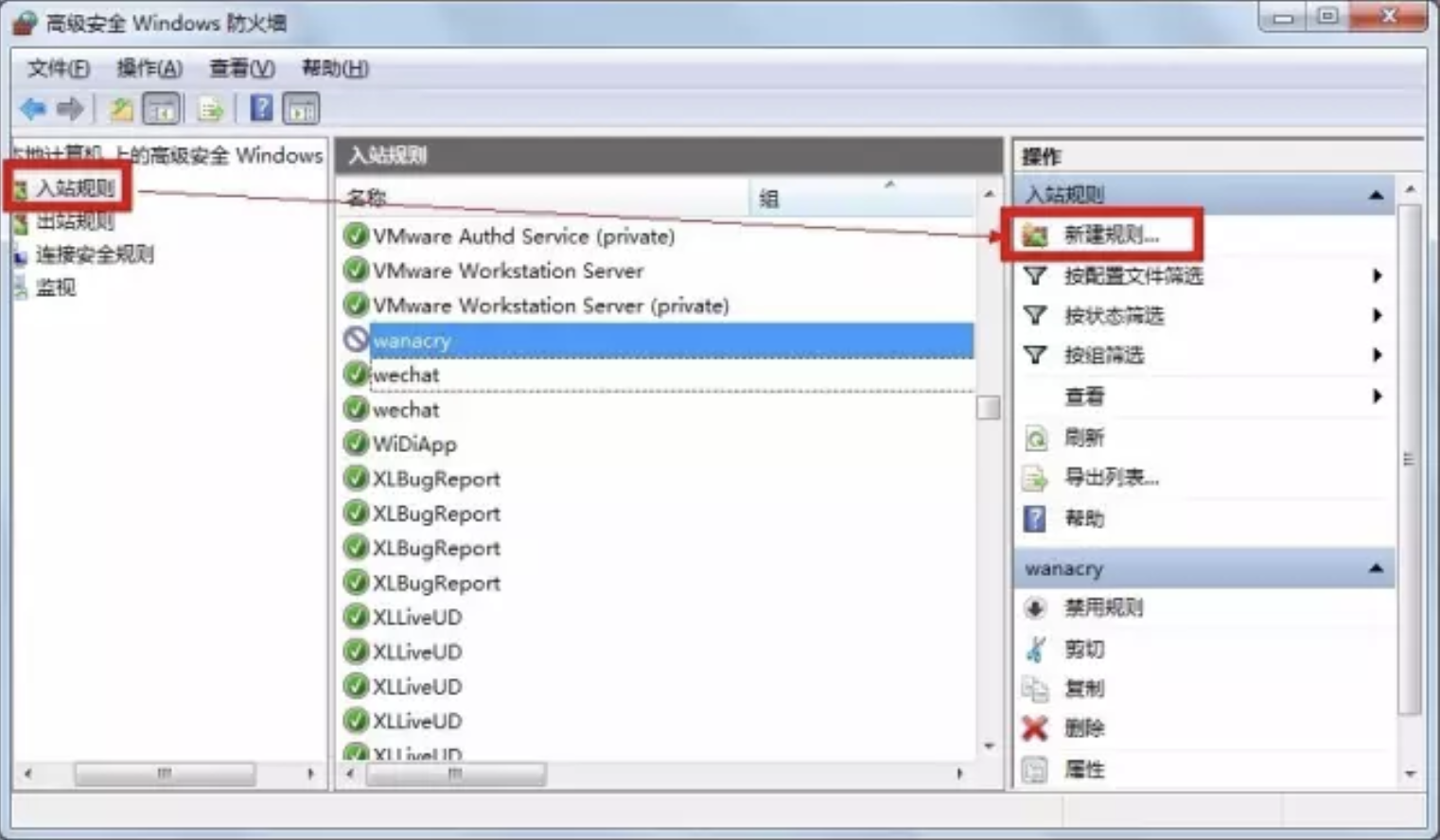

点击高级设置

点击入站规则》新建规则

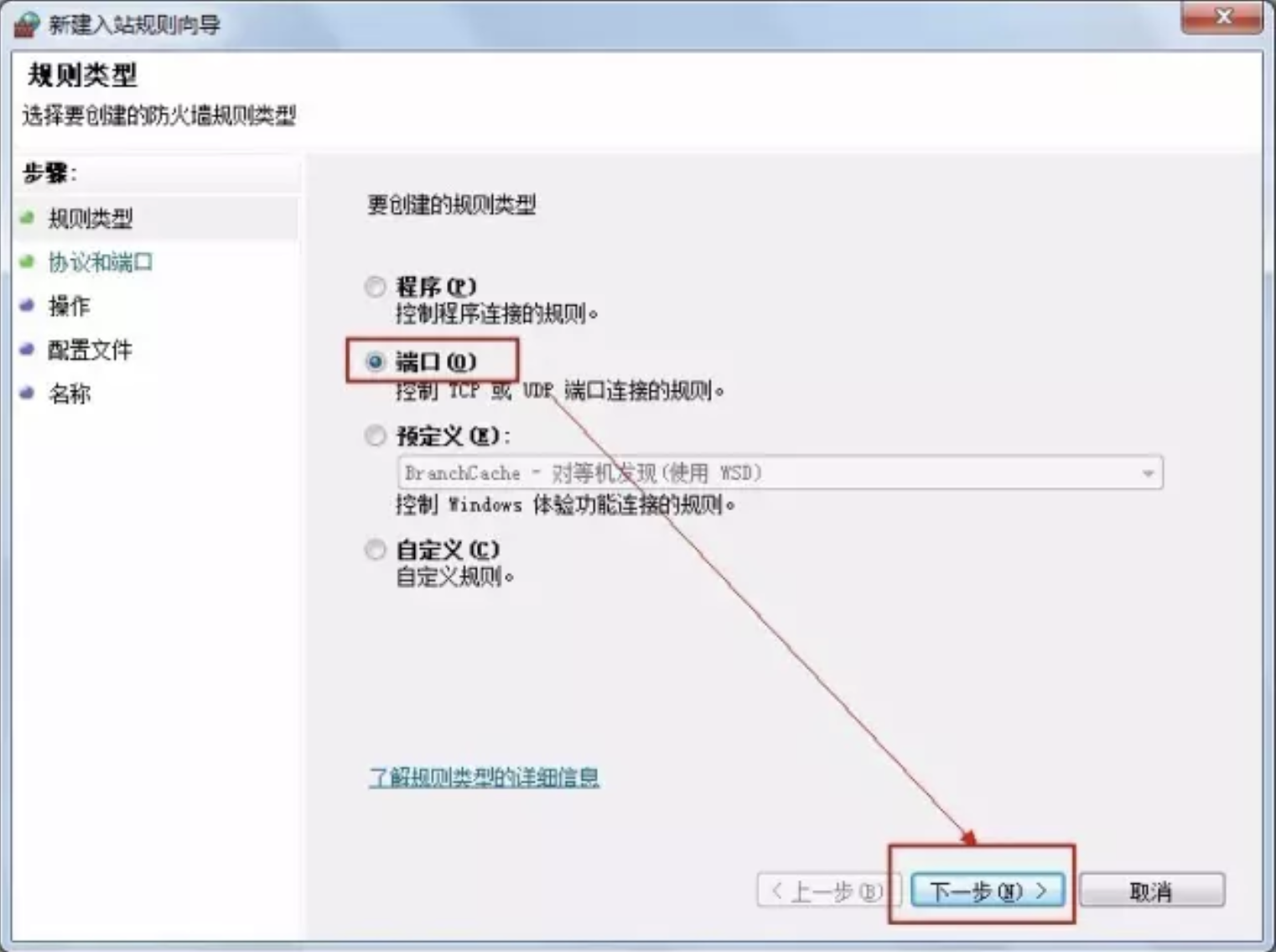

点击 端口 》下一步

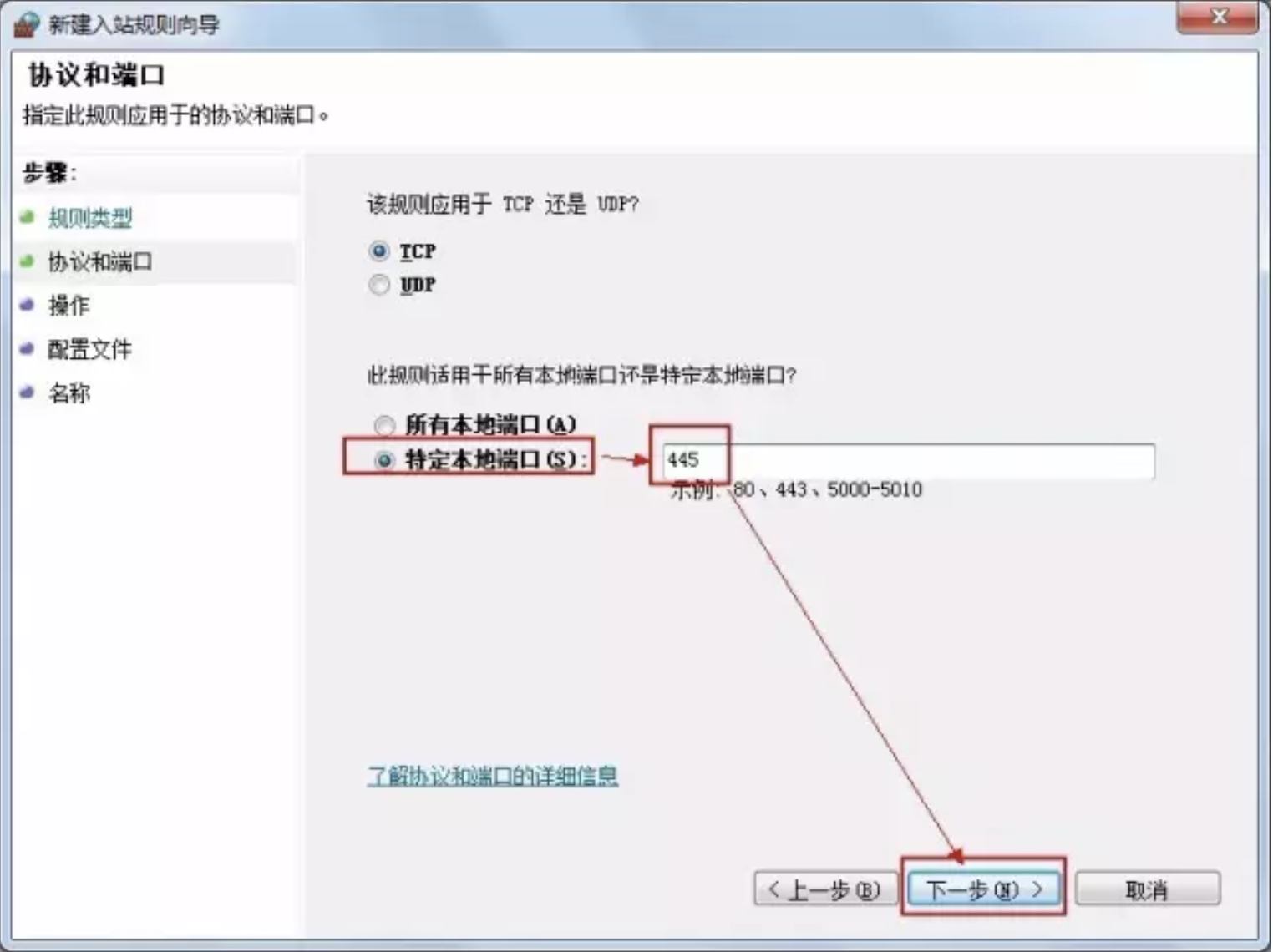

点击 特定端口 》输入445 》 下一步

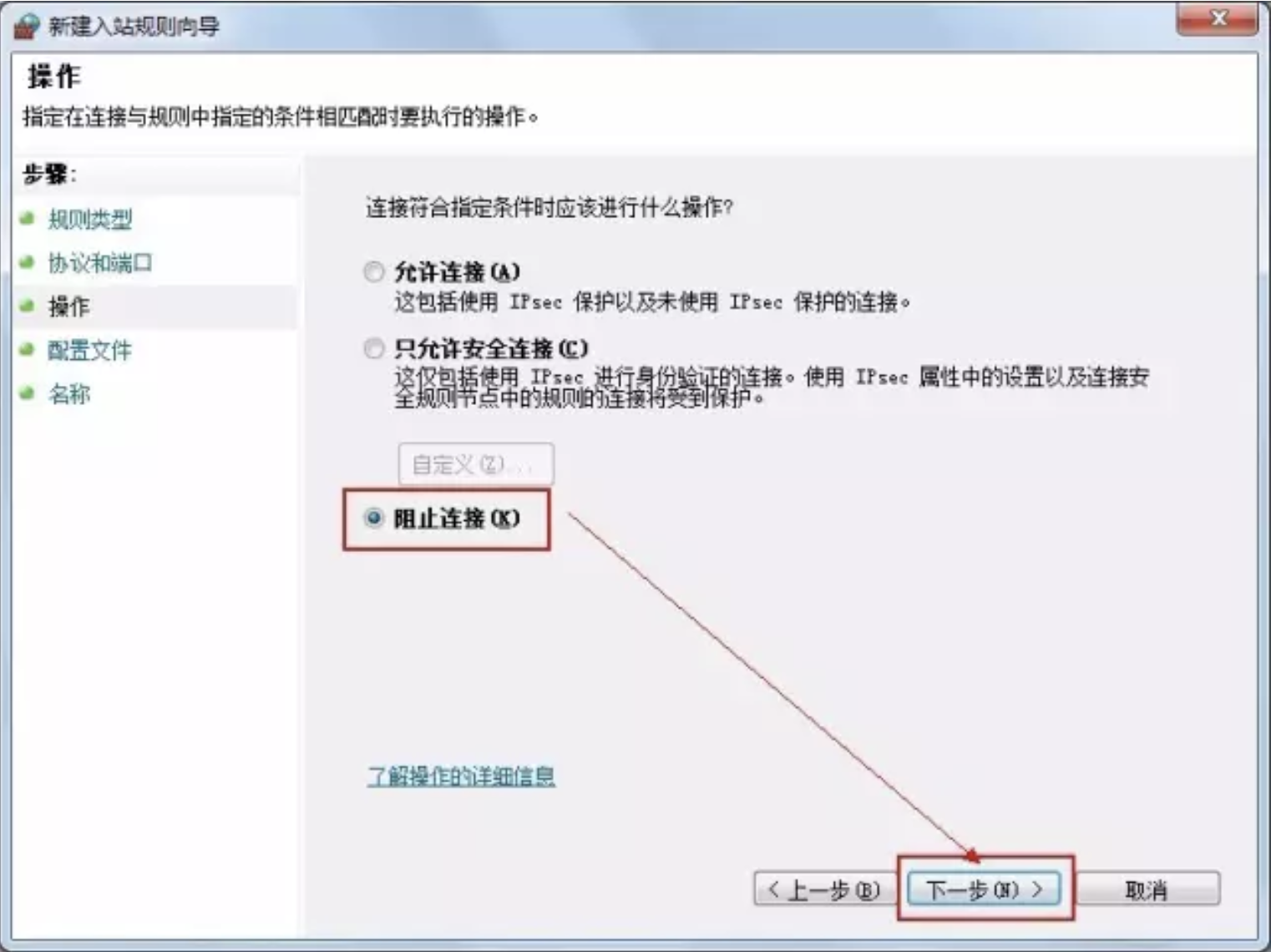

点击 阻止连接》下一步

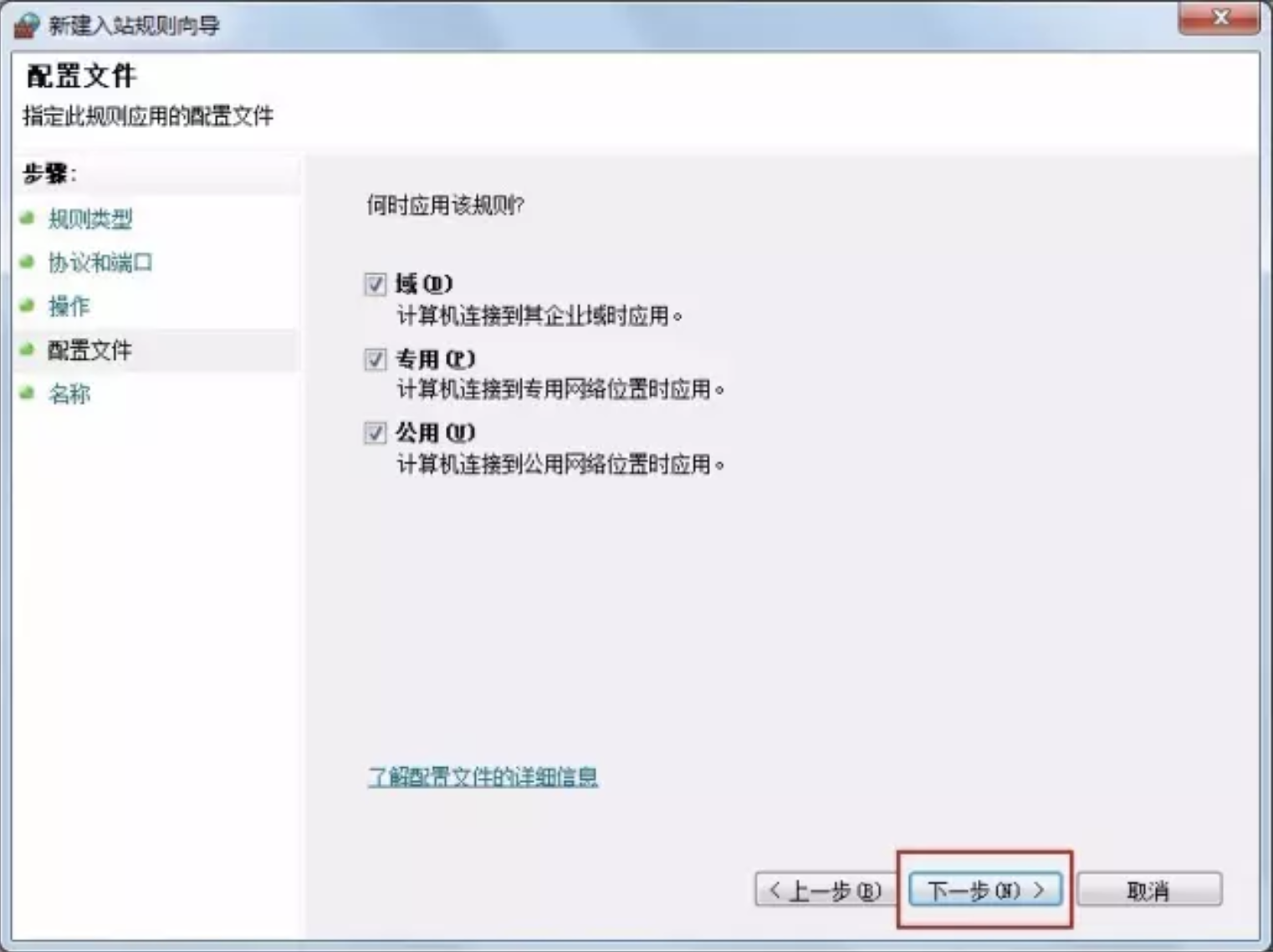

点击下一步

自定义一个名称,点击完成

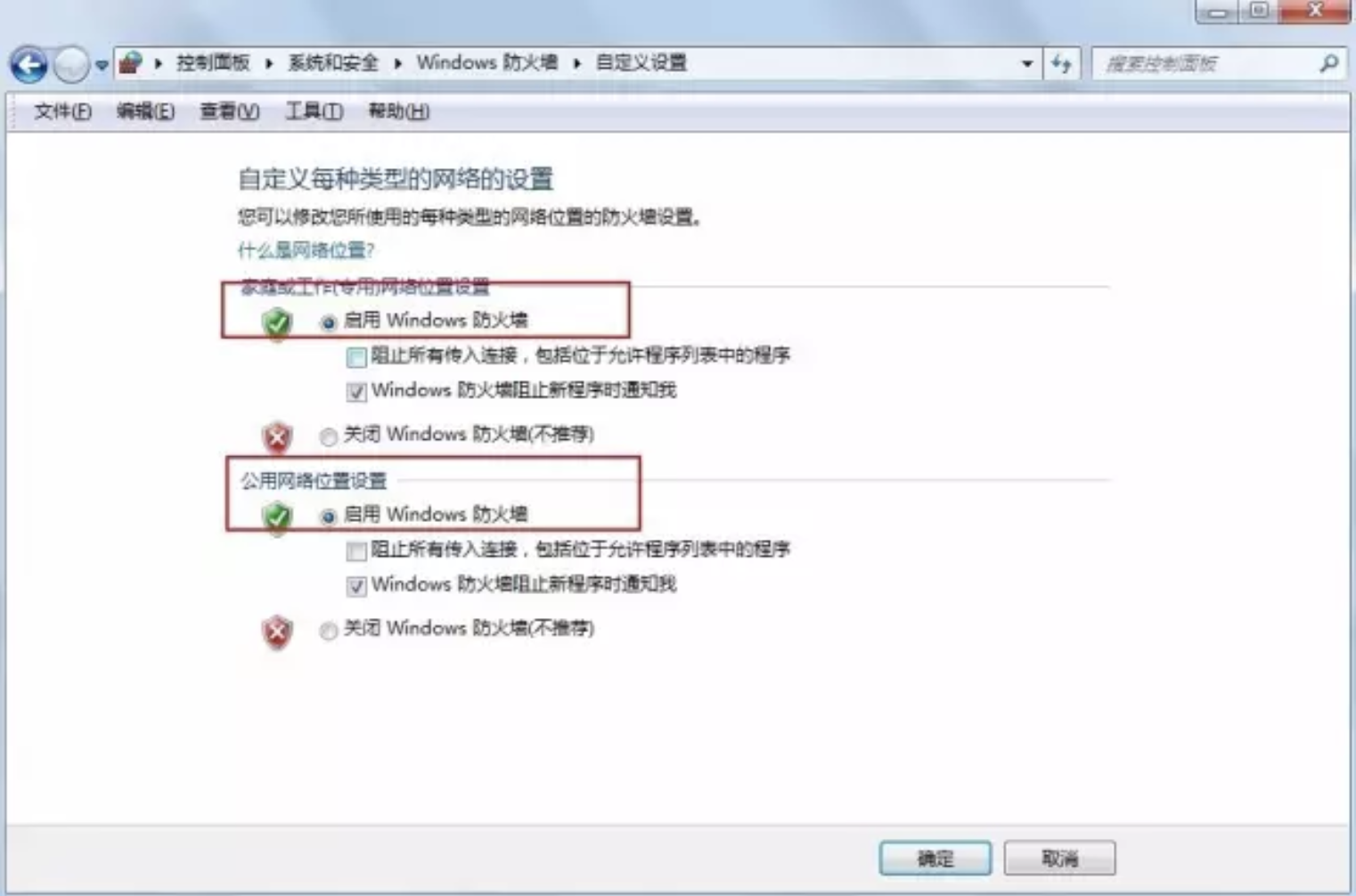

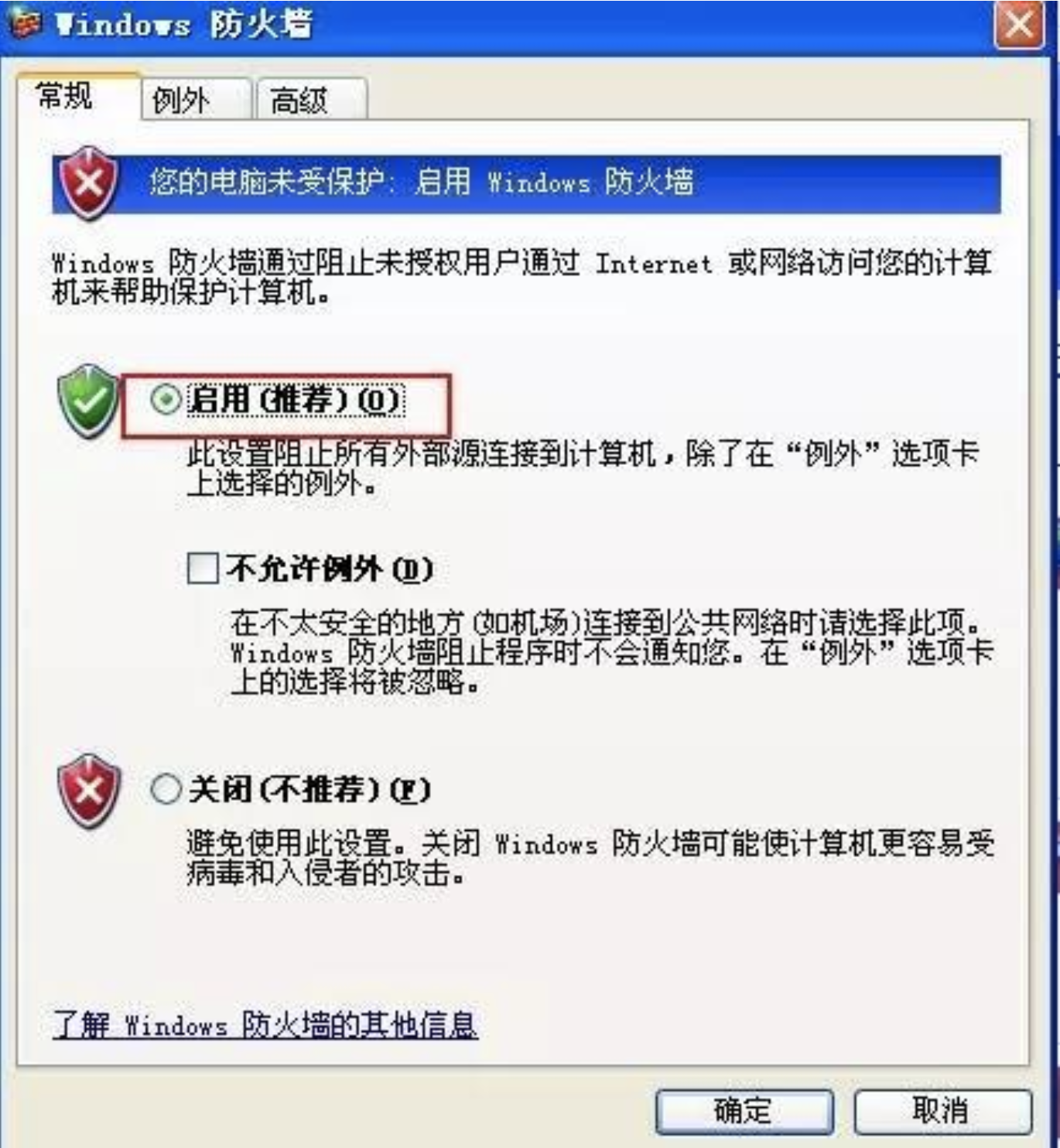

依次打开控制面板,安全中心,Windows防火墙,选择启用

关闭445端口

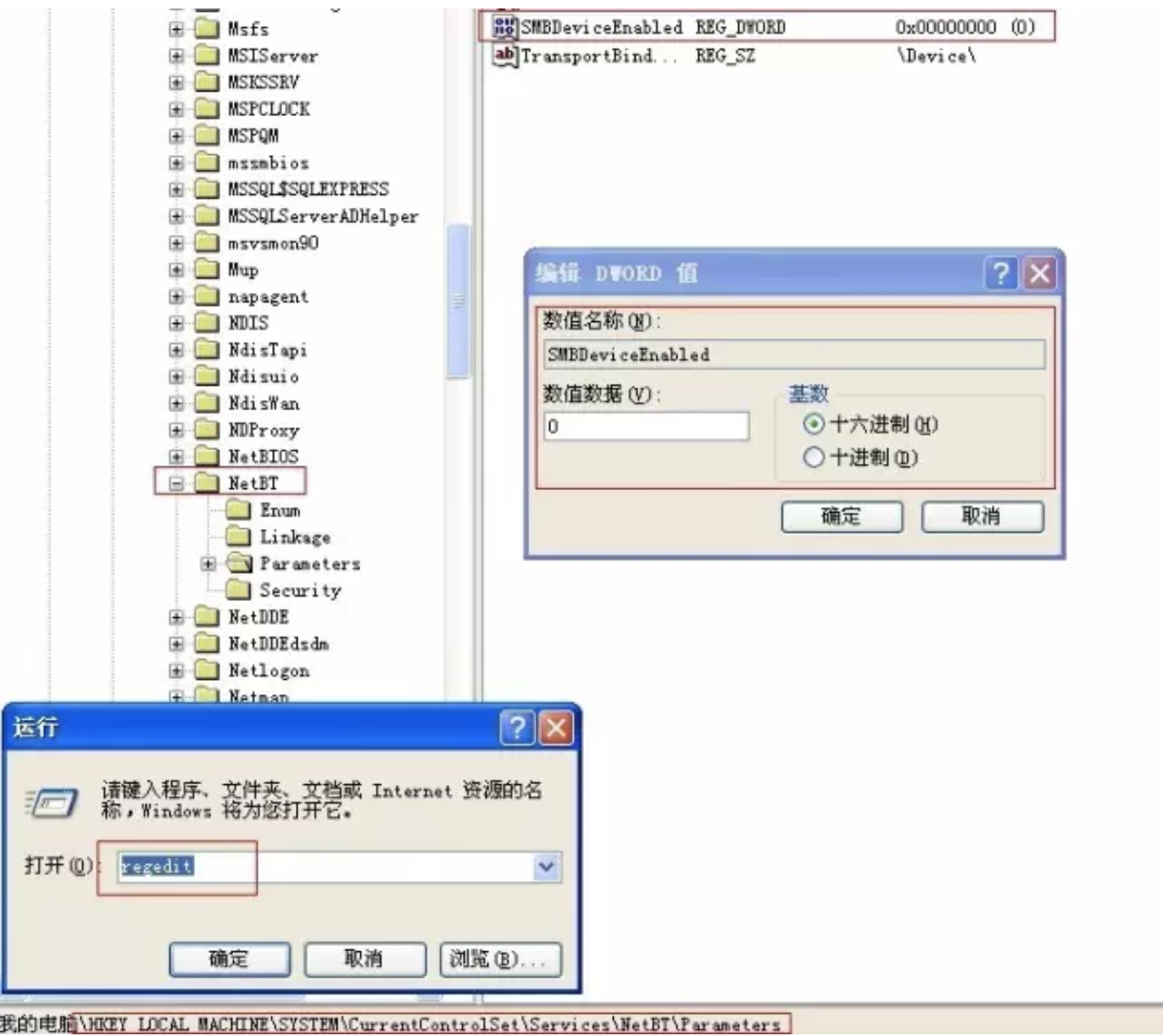

开始-运行输入regedit,确定后定位到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servi ces\NetBT\Parameters,新建名为“SMBDeviceEnabled”的DWORD值,并将其设置为0。重新启动操作系统后,则可关闭445端口。

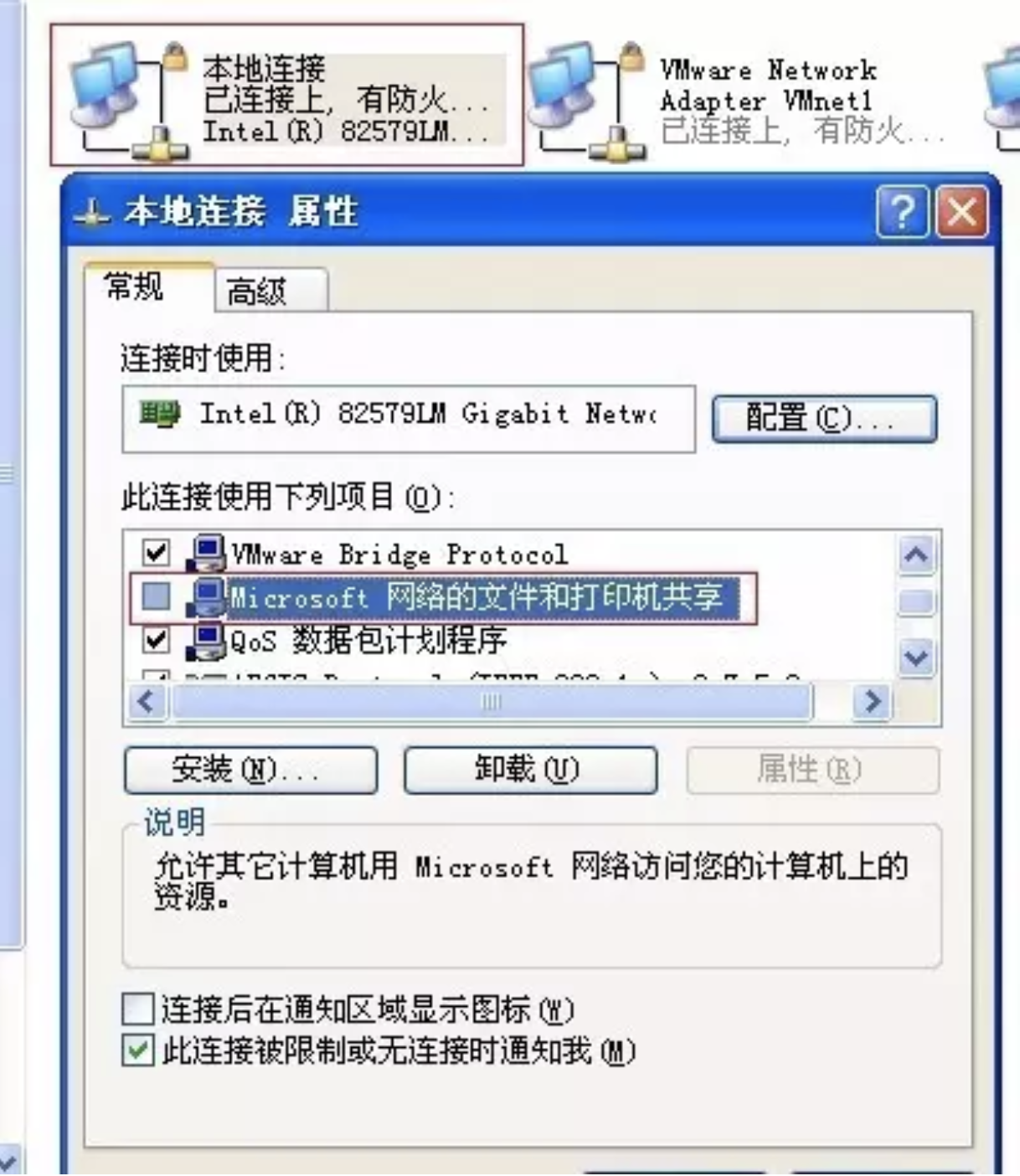

关闭135、137、138端口(可选)

135端口是提供远程服务信息,137端口是提供远程主机的主机名和IP地址,138端口也是提供主机名的。在网络邻居上点右键选属性,在新建好的连接上点右键选属性,再选择网络选项卡,去掉Microsoft网络的文件和打印机共享,以及Microsoft网络客户端的复选框。这样就关闭了共享端135、137、138端口。

关闭139端口(可选)

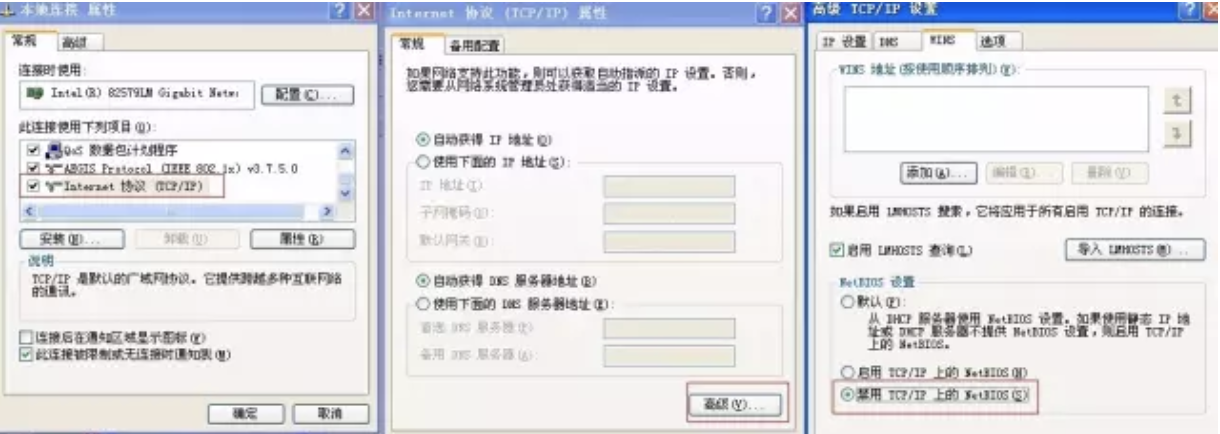

139端口是NetBIOS Session端口,用来文件和打印共享。关闭139的方法是:在“网络和拨号连接”中的“本地连接”中,选取“Internet协议(TCP/IP)”属性,进入“高级TCP/IP设置”“WINS设置”里面有一项“禁用TCP/IP的NETBIOS ”,打勾就可关闭139端口。

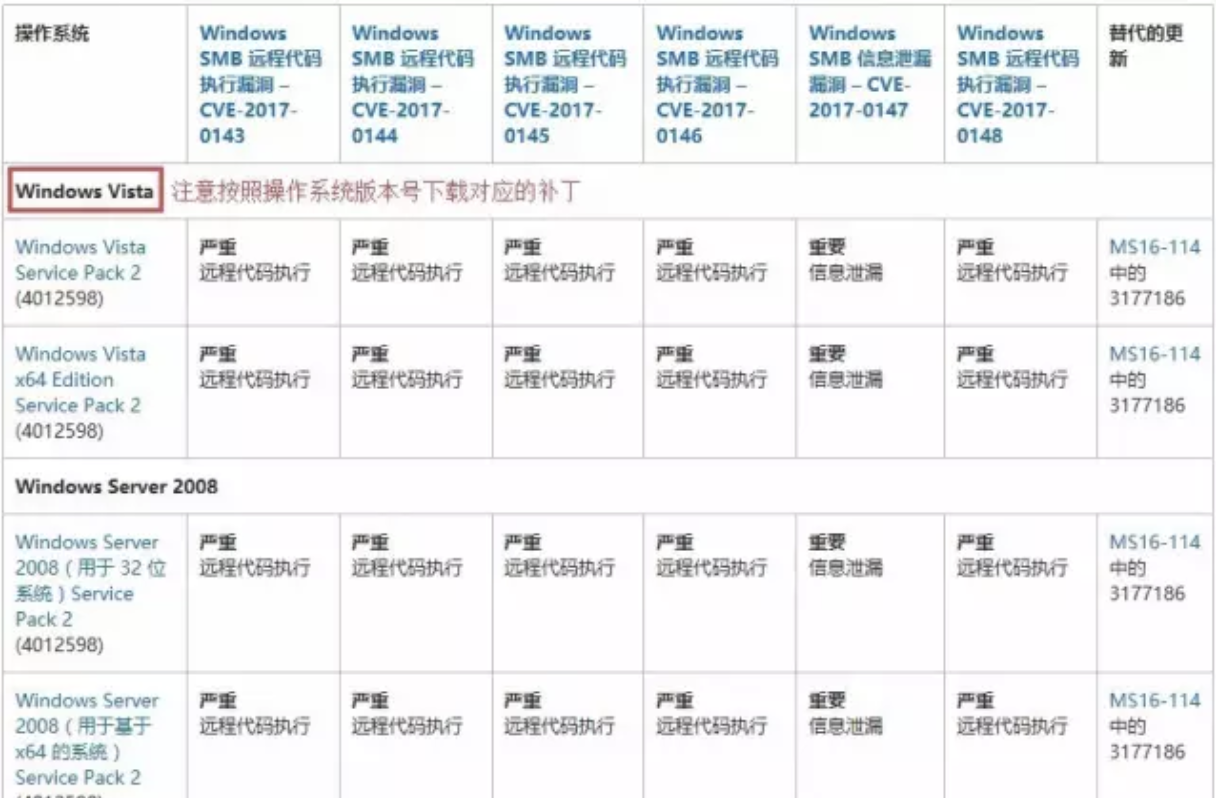

(二)下载并安装安全漏洞补丁

针对可以直接访问互联网的终端,可以通过目前的一些安全工具自动进行系统漏洞检查和修复。或者直接访问微软公司网站,查看相关处置建议并下载MS17-010补丁。

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

针对内部网络终端,可以将补丁包下载下来后,统一进行安装。在安装之前需要进行病毒查杀。

(一)断开网络

断开已感染的计算机与网络的连接,避免感染其他计算机。

(二)保护现有文件

关闭已感染的计算机,并采用PE盘重新启动进入,进行数据恢复操作。注意需要将恢复的文件保存到其他外置存储器中。

(三)清除病毒

开启计算机进行病毒查杀。目前国内360、瑞星、安天等防病毒厂商已经发布了针对该病毒的最新专杀工具。

360公司专杀工具下载链接:http://b.360.cn/other/onionwormkiller

瑞星免疫+杀软下载链接:http://download.rising.net.cn/zsgj/EternalBluemianyi_sharuan.exe

安天专杀下载地址:http://www.antiy.com/response/wannacry/ATScanner.zip

此次安全事件影响的不仅有办公网络PC,如果生产网络服务器、自助终端机具中毒了,说明采取的某些控制措施已失效。内外网的隔离机制,可能因很小的疏忽,而功亏一篑,不能寄予过高的期望。

目前爆发的勒索软件版本并没有采取复杂的运行环境检测、加壳、反调试等防护措施,且仅基于“永恒之蓝”SMB漏洞利用代码,一旦其捆绑更多的漏洞利用代码,结合浏览器渗透、社会工程等多种技术,自动进行跨平台攻击感染并扩散,则受到威胁的目标将会更大,影响将更为深远,远不是在Windows主机上安装MS17-010补丁就可以应付的问题。目前已有勒索软件的变种出现,需要引起足够的警惕。

银行卡检测中心安全专家针对本次安全事件提出如下建议:

在安全设备及网络设备上设置ACL,拦截139、445等端口(其他关联端口如135/137/138)的外部网络访问;

对所有终端进行免疫处理,在所有的Windows终端及服务器上默认关闭所有端口的入站访问,仅开放实际业务必须的端口;

统一下发并安装最新的操作系统安全补丁,不仅仅是MS17-010;

安装防病毒工具,开启实时监控,并将病毒库升级到最新版本;

通过安全防护工具、终端管理软件阻断非法软件的执行;

对内部网络数据进行监控分析,发现异常及时阻断异常终端;

不要打开来源不明的电子邮件、可执行程序、电子文档;

尽量控制USB等设备的接入,对所有传输的文件进行病毒检查;

对关键数据进行定期离线备份。

在《网络安全法》正式实施之前,这是一次针对我们安全管理技术与能力的考试,也给我们敲响了警钟。NSA网络军火库中还有很多漏洞利用工具,黑产手中还有很多重型炮弹,这些漏洞迟早都会爆发。安全事件的发生提醒我们,我们必须未雨筹谋,积极参照相关安全规范开展安全测评与建设,实现合规与安全,保证业务的持续健康稳定发展。

参考文献

http://www.cert.org.cn/publish/main/9/2017/20170513171614552703305/20170513171614552703305_.html

http://www.cert.org.cn/publish/main/9/2017/20170513170143329476057/20170513170143329476057_.html

http://www.cverc.org.cn/yubao/yubao_727.htm?from=timeline&isappinstalled=0

[2] Windows XP处理流程

三、已感染病毒主机的处理方式

四、总结及建议